El término "ataque de hackers" se refiere a intentos maliciosos de comprometer sistemas digitales, robar datos, interrumpir operaciones u obtener ganancias financieras ilícitas. Con la creciente digitalización de las empresas, estos ataques se han vuelto más frecuentes, sofisticados y devastadores.

En los últimos meses, tres incidentes han puesto este problema en primer plano:

- Hackeo a C&M Software, empresa vinculada al sistema PIX, con robo de más de R$ 500 millones;

- La fuga de datos de 1,3 TB de Dell comprometió registros de clientes y documentos internos.

- Explotación de vulnerabilidades en servidores Microsoft SharePoint , impactando a cientos de empresas.

Estos casos refuerzan una dura realidad: ninguna empresa es inmune, ni siquiera los gigantes tecnológicos.

Principales tipos de ataques de hackers

Comprender los diferentes tipos de ataques es el primer paso para protegerse:

1. Suplantación de identidad (phishing)

- Estafas disfrazadas de correos electrónicos, mensajes o sitios web legítimos, diseñadas para engañar a los usuarios para que revelen sus contraseñas y datos personales.

- Muy común en fraudes bancarios e intrusiones corporativas.

2. Ransomware

- Los delincuentes se apoderan de datos y exigen un rescate en criptomonedas.

- Ejemplo reciente: el grupo ThreatSec se atribuyó la responsabilidad de la fuga en Dell, aunque la naturaleza exacta de la fuga todavía está bajo investigación.

Lea también: “Guía de supervivencia contra el ransomware: ¿cómo actuar antes, durante y después de un ataque?”

3. Ataques de ingeniería social

- Implican la manipulación psicológica de personas para obtener acceso privilegiado.

- Esta fue la técnica utilizada en el caso de C&M Software (con la cooperación de una persona "con información privilegiada") .

4. Explotación de vulnerabilidades

- Los atacantes explotan vulnerabilidades conocidas (o desconocidas) en sistemas y software obsoletos o mal configurados, como en el caso de Microsoft, donde los servidores SharePoint obsoletos fueron el punto de entrada.

5. Ataques internos

- Empleados actuales o anteriores que venden credenciales de acceso o colaboran intencionalmente con delincuentes.

¿Por qué están aumentando los ataques hackers?

Varios factores explican el crecimiento de estos delitos digitales:

| Factor | Descripción |

| Digitalización acelerada | Las empresas migraron a lo digital sin invertir proporcionalmente en seguridad |

| Datos más valiosos | La información personal, corporativa y bancaria es muy lucrativa |

| Personas con información privilegiada (amenazas internas) | Las amenazas internas han ido creciendo y requieren atención especial |

| Falta de cultura de ciberseguridad | Se descuidan la capacitación y los procesos. El error humano sigue siendo el eslabón más débil |

| Uso de IA por parte de delincuentes | Los piratas informáticos ahora utilizan inteligencia artificial para automatizar ataques |

Ataque hacker a Dell: ¿qué pasó?

Según un artículo de TecMundo , Dell sufrió un ataque de ransomware en junio de 2025 que provocó la filtración de 1,3 terabytes de datos . Entre los archivos expuestos se encontraba información de clientes, documentos internos y registros de compras.

El ataque fue perpetrado por un grupo de hackers llamado ThreatSec , que aprovechó una vulnerabilidad en el servidor de soporte de la empresa. El incidente afectó directamente la reputación de la marca y puso de relieve la importancia de proteger los entornos expuestos y monitorear constantemente los activos digitales .

Una falla de seguridad de Microsoft expone SharePoint

Según InfoMoney , casi al mismo tiempo, Microsoft fue blanco de un ataque hacker que explotó vulnerabilidades en servidores SharePoint , impactando a empresas que usaban versiones obsoletas de la plataforma .

La vulnerabilidad permitió el acceso no autorizado a los servidores corporativos de los clientes, lo que generó preocupación global por la falta de actualizaciones y monitoreo en aplicaciones críticas . Este caso refuerza la importancia de mantener entornos seguros, actualizados y bien configurados .

El ataque a C&M Software y el riesgo para la cadena de suministro

En un artículo de la revista Exame , el ataque informático a C&M Software , proveedor vinculado al ecosistema PIX, fue descrito como una de las mayores estafas registradas en el país. Un informante vendió credenciales y facilitó el robo de aproximadamente R$ 1.000 millones en cuentas de reserva del Banco Central, de los cuales aproximadamente la mitad pertenecía a una sola institución.

El caso puso de manifiesto graves fallos de autenticación, ingeniería social y falta de supervisión continua. Sobre todo, demostró que no basta con proteger a la propia empresa; también es necesario salvaguardar la cadena de socios y proveedores .

Este tipo de delito, conocido como ataque a la cadena de suministro , está creciendo precisamente porque explota a terceros como puerta de entrada a entornos críticos.

Cómo prevenir un ataque hacker a su empresa

A continuación se presentan cinco pilares estratégicos para reducir el riesgo de intrusiones:

1. Implementar la autenticación multifactor (MFA)

- Incluso si se roba la contraseña, el acceso se bloquea con esta capa adicional de protección.

- Skyone ofrece integración con sistemas de identidad robustos y gestión de acceso centralizada.

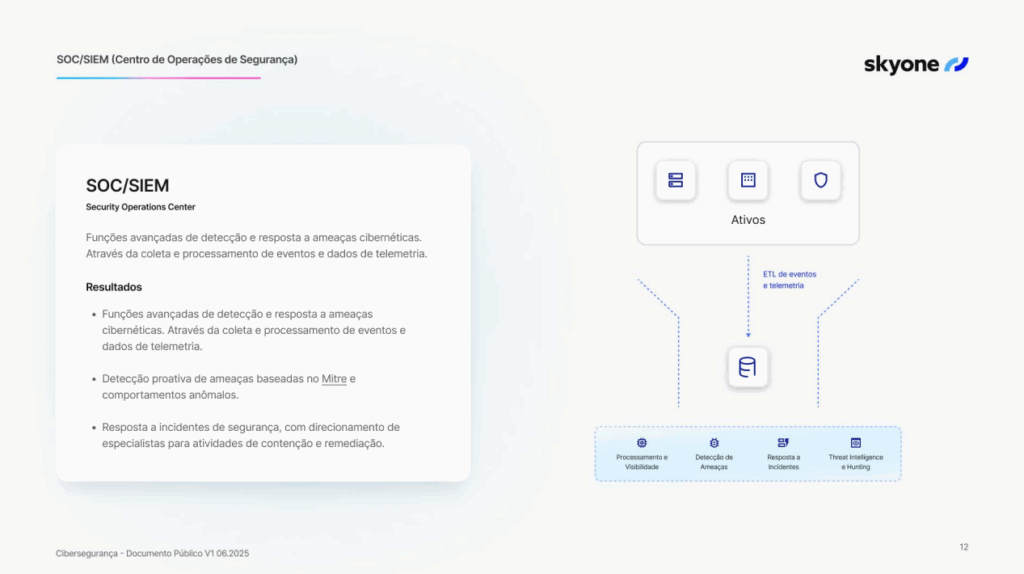

2. Monitoreo 24/7 con un SOC

- El Centro de Operaciones de Seguridad (SOC) detecta y responde a las amenazas en tiempo real, con análisis proactivo y paneles de visibilidad.

- Con el SOC de Skyone , las empresas tienen acceso a un equipo de expertos que trabajan continuamente para reducir los riesgos operativos.

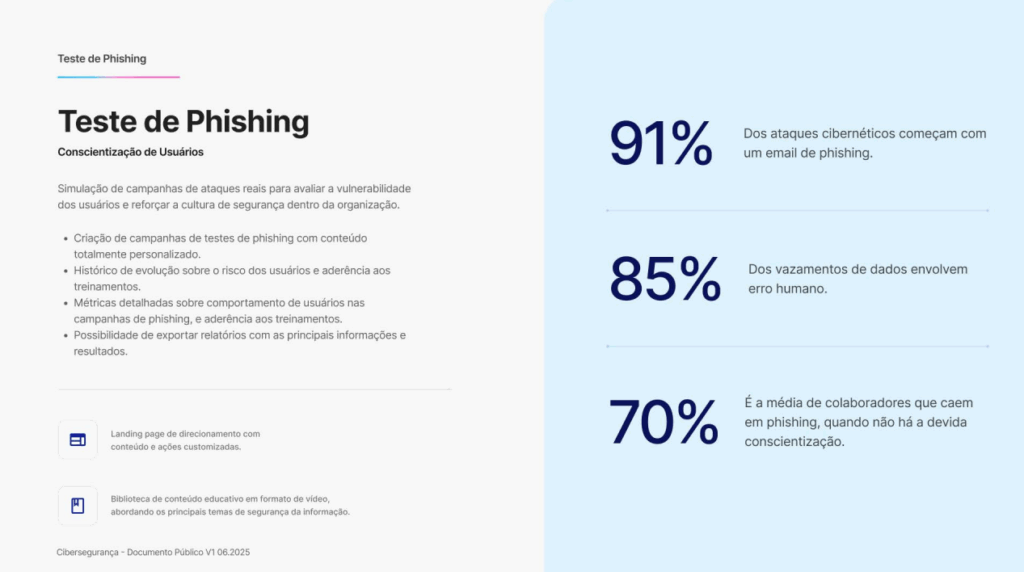

3. Realizar simulaciones de phishing

- La formación y las pruebas controladas ayudan a fortalecer la conciencia de los empleados.

- Skyone realiza de phishing , proporcionando informes detallados y sugerencias de mejora según el perfil de riesgo.

4. Utilizar el análisis del comportamiento (UEBA)

- La tecnología “User and Entity Behavior Analytics” detecta comportamientos anómalos (fuera de lo común) y señala riesgos antes de que se materialicen.

- Skyone combina modelos de aprendizaje automático (IA) con UEBA para identificar desviaciones estándar en usuarios, aplicaciones, patrones de acceso y sistemas.

5. Mantenga los sistemas actualizados

- La aplicación de parches de seguridad es vital para cerrar vulnerabilidades explotables.

- Con servicios gestionados, Skyone garantiza actualizaciones continuas y monitorización de entornos locales y en la nube , reduciendo la superficie de ataque.

Lista de verificación de ciberseguridad

Utilice esta lista para evaluar el nivel de protección de su empresa:

- ¿Están todos los sistemas parcheados y actualizados?

- ¿Se implementa el control de identidad y MFA para todos los puntos de acceso críticos?

- ¿Existe un monitoreo continuo de amenazas por parte de expertos (SOC)?

- ¿Los empleados se someten a capacitaciones frecuentes y pruebas de phishing?

- ¿Los proveedores y socios se someten a evaluaciones de seguridad?

- ¿Existe visibilidad centralizada de los riesgos cibernéticos?

- ¿Tiene la empresa un plan de respuesta a incidentes estructurado?

¿Qué podemos aprender de estos ataques?

Los casos de Dell, Microsoft y C&M Software demuestran que prevenir siempre es más barato que dañar . Además:

- La seguridad no es solo tecnología. Es proceso, cultura y colaboración.

- Tener sólo un programa antivirus ya no es suficiente.

- Las empresas necesitan estar preparadas antes de que ocurra un ataque pirata.

- Proteger el ecosistema de socios y proveedores es tan importante como proteger a la empresa misma.

- Invertir en servicios de ciberseguridad gestionados es una decisión estratégica, no solo un costo técnico.

Conclusión: un ataque hacker es una cuestión de "cuándo", no de "si"

Los recientes ataques a Dell, Microsoft y C&M Software han dejado al descubierto una verdad incómoda: independientemente del tamaño de la empresa, si es digital, es un objetivo. Y, a menudo, el punto más débil no está en la infraestructura, sino en los puntos de acceso, las personas y los socios conectados.

Mientras tanto, los ciberataques están evolucionando. Hoy en día, los ciberdelincuentes utilizan inteligencia artificial para automatizar intrusiones , explotar vulnerabilidades incluso antes de que se documenten y ejecutar campañas de ingeniería social cada vez más convincentes.

En este escenario, confiar únicamente en medidas básicas, como software antivirus o firewalls aislados, es como cerrar la puerta de entrada y dejar la ventana abierta.

Skyone ha desarrollado de ciberseguridad para empresas que no pueden permitirse ese riesgo. Nuestro portafolio va más allá de la detección de amenazas: ofrecemos un marco de defensa de ciberseguridad completo y listo para usar , que incluye:

- Respuesta estructurada a incidentes

- Monitoreo continuo con SOC

- Detección de anomalías con IA y UEBA

- Simulaciones de phishing realistas y educación continua

- Protección desde la nube hasta los puntos finales

- Controles robustos de identidad y acceso

¿Está su empresa realmente protegida contra el futuro? Programe una conversación con nuestro equipo y descubra cómo anticiparse al próximo ataque de hackers antes de que ocurra.

Autor

-

Con una amplia experiencia en ciberseguridad, Caco Alcoba es un auténtico defensor del mundo digital. En la "Columna de Caco" de la página de LinkedIn de Skyone, comparte análisis profundos sobre ciberamenazas, protección de datos y estrategias para mantener la seguridad en un entorno digital en constante evolución.