El término ataque de hacker se refiere a intentos maliciosos de comprometer los sistemas digitales, robar datos, detener las operaciones u obtener ganancias financieras ilícitas. Con la creciente digitalización de los negocios, estos ataques se han vuelto más frecuentes, sofisticados y devastadores.

En los últimos meses, tres incidentes han planteado este tema:

- Invasion to C&M Software , una empresa vinculada al sistema PIX, con una desviación de más de R $ 500 millones;

- Dejando 1.3 TB de datos de Dell, comprometiendo registros de clientes y documentos internos;

- Explotación de vulnerabilidades en los servidores de SharePoint de Microsoft , impactando a cientos de empresas.

Estos casos refuerzan una realidad dura: ninguna compañía es inmune, ni siquiera gigantes de la tecnología.

Tipos principales de ataque de piratas informáticos

Comprender los diferentes tipos de ataques es el primer paso para protegerse:

1. Phishing

- Las estafas disfrazadas de correos electrónicos, mensajes o sitios web legítimos, que tienen como objetivo engañar a los usuarios para robar contraseñas y datos personales.

- Muy común en fraude bancario e invasiones corporativas.

2. Ransomware

- Los delincuentes secuestran los datos y requieren rescate en las criptomonedas.

- Ejemplo reciente: el grupo amenazado alegó autoría de la fuga en Dell, aunque la naturaleza exacta aún está bajo investigación.

Lea también: "Manual de supervivencia de ransomware: ¿Cómo actuar antes, durante y después de un ataque?"

3. Ataques de ingeniería social

- Implica la manipulación psicológica de las personas para obtener acceso privilegiado.

- Fue la técnica utilizada en el caso del Software C&M (con la cooperación de una información privilegiada) .

4. Exploración de vulnerabilidades

- Los invasores explotan fallas conocidas (o no) en sistemas y softwareanticuados o mal configurados, como en el caso de Microsoft, donde los servidores de SharePoint anticuados eran el punto de entrada.

5. Ataques internos (Insiders)

- Empleados o ex empleados que venden acceso o colaboran intencionalmente con delincuentes.

¿Por qué están aumentando los ataques de los piratas informáticos?

Varios factores explican el crecimiento de estos delitos digitales:

| Factor | Descripción |

| Escaneo acelerado | Las empresas emigraron a lo digital sin invertir en proporción a la seguridad |

| Datos más valiosos | La información personal, corporativa y bancaria es altamente rentable |

| Insiders (amenazas internas) | Las amenazas internas han crecido y requieren atención especial |

| Falta de cultura cycber | Se descuidan la capacitación y los procesos. Las fallas humanas siguen siendo el vínculo más débil |

| AI usado por delincuentes | Los piratas informáticos ahora usan inteligencia artificial para automatizar ataques |

Ataque Hacker a Dell: ¿Qué pasó?

el artículo de Tecmundo , Dell sufrió un ataque de ransomware en junio de 2025 que resultó en la fuga de 1.3 terabytes de datos . Los archivos expuestos incluyen información del cliente, documentos internos y registros de compras.

El ataque fue dirigido por un grupo de piratas informáticos llamado amenazsec , que exploró una falla en un servidor de soporte de la empresa. El incidente generó un impacto directo en la reputación de la marca y llamó la atención sobre la importancia de proteger los entornos expuestos y el monitoreo constante de los activos digitales .

La falla de seguridad de Microsoft expone SharePoint

Según Infomoney , casi al mismo tiempo, Microsoft fue el objetivo de un ataque de piratas informáticos que exploró fallas en los servidores de SharePoint , impactando a las compañías que utilizaron versiones obsoletas de la plataforma .

La vulnerabilidad ha permitido el acceso no autorizado a los servidores corporativos del cliente, generando preocupación global sobre la falta de actualización y monitoreo en aplicaciones críticas . El caso refuerza la importancia de mantener entornos seguros, actualizados y bien configurados .

El ataque al Software C&M y el riesgo de la cadena de suministro

En un artículo de examen , el ataque de hackers contra Software C&M , un proveedor conectado al ecosistema PIX, fue descrito como una de las estafas más grandes jamás registradas en el país. Una fuente vendió credenciales y facilitó el robo de aproximadamente $ 1 mil millones en las cuentas de reservas del Banco Central, y aproximadamente la mitad de este valor pertenecía a una sola institución.

El caso mostró fallas graves en la autenticación, la ingeniería social y la ausencia de monitoreo continuo. Sobre todo, ha demostrado que no es suficiente para proteger a la empresa misma, también es necesario proteger la cadena de socios y proveedores .

Este tipo de crimen, conocido como un ataque al ataque de la cadena de suministro , ha estado creciendo precisamente al explorar terceros como una puerta de entrada a entornos críticos.

Cómo evitar un ataque de hacker contra su empresa

Aquí hay cinco pilares estratégicos para reducir el riesgo de invasiones:

1. Implementar la autenticación multifator (MFA)

- Incluso si se roba la contraseña, el acceso se bloquea con esta capa adicional.

- SkyOne ofrece integración con sistemas de identidad robustos y gestión de acceso centralizado.

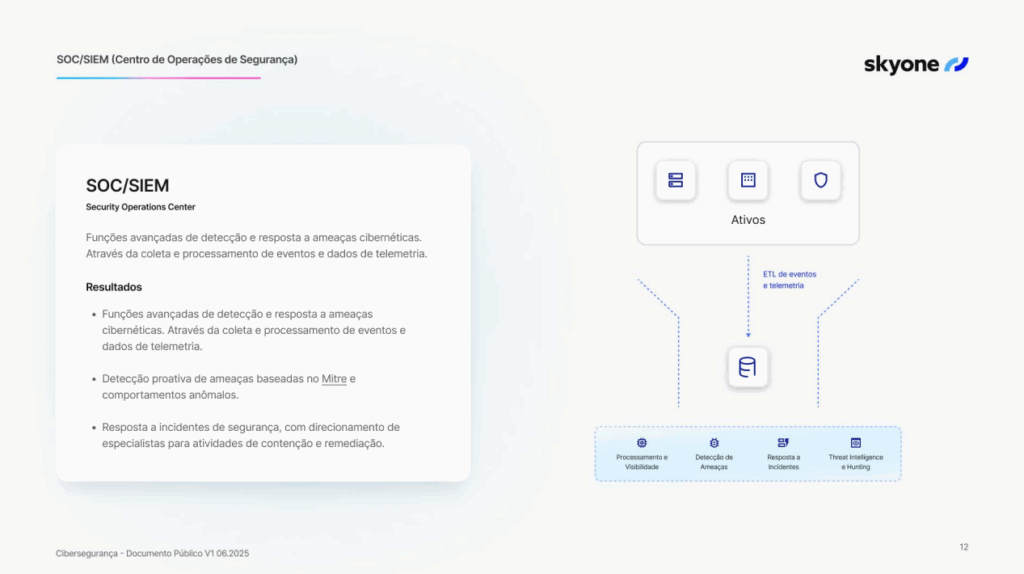

2. Monitor 24/7 con un

- El Centro (SOC) detecta y responde a amenazas de tiempo real con análisis de análisis y visibilidad proactivos.

- Con SkyOne Soc , las empresas tienen acceso a un equipo de expertos que trabajan continuamente para reducir los riesgos operativos.

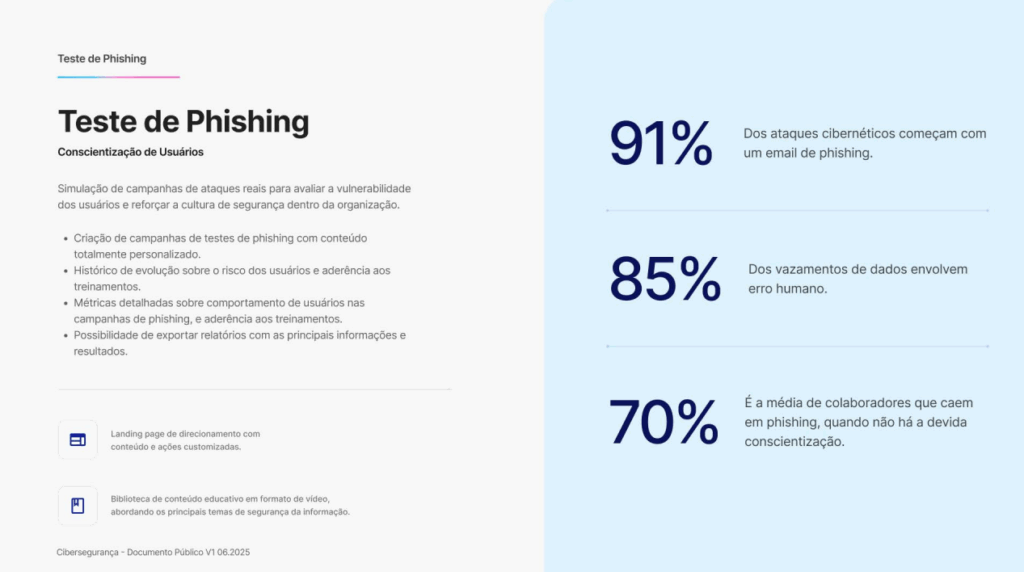

3. Realizar simulaciones de phishing

- La capacitación y las pruebas controladas ayudan a fortalecer la conciencia de los empleados.

- de phishing recurrentes , con informes detallados y sugerencias de mejora del perfil de riesgo.

4. Use el análisis de comportamiento (UBA)

- La tecnología de análisis de comportamiento de usuario y entidad detecta comportamientos anómalos (de estándares), señalando los riesgos antes de que se fructen.

- SkyOne combina modelos de aprendizaje automático (AI) con UEBA para identificar desviaciones estándar en usuarios, aplicaciones, acceso y sistemas.

5. Mantenga los sistemas actualizados

- Aplicar correcciones de seguridad es vital para cerrar violaciones explotables.

- Con los servicios administrados, SkyOne garantiza actualizaciones continuas y monitoreo de la nube y las instalaciones , lo que reduce la superficie del ataque.

Lista de verificación de seguridad cibernética

Use esta lista para evaluar el nivel de protección de su empresa:

¿Todos los sistemas tienen parches y actualizaciones aplicadas?

¿Hay control de identidad y MFA implementado en todo acceso crítico?

¿Hay monitoreo continuo de amenazas expertas (SOC)?

¿Los empleados pasan por la capacitación frecuente y las pruebas de phishing?

Proveedores y socios pasan por clasificaciones de seguridad?

¿Existe visibilidad centralizada de los riesgos cibernéticos?

¿Tiene la compañía un plan de respuesta a incidentes estructurado?

¿Qué podemos aprender de estos ataques?

Software Dell, Microsoft y C&M muestran que la prevención siempre es más barata que el daño . Además:

- La seguridad no es solo la tecnología. Es el proceso, la cultura y la asociación.

- Tener solo un antivirus ya no es suficiente.

- Las empresas deben estar preparadas antes de que ocurra el ataque de los piratas informáticos.

- Proteger el ecosistema de socios y proveedores es tan importante como proteger a la empresa misma.

- Invertir en servicios de seguridad cibernética administrada es una decisión estratégica, no solo un costo técnico.

Conclusión: Attack Hacker es una cuestión de "cuándo", no "si"

Los ataques recientes contra Dell, Microsoft y C&M Software han ampliado una verdad incómoda: no importa el tamaño de la empresa, si es digital, es un objetivo. Y a menudo, el enlace más débil no está en infraestructura, sino en el acceso, las personas y los socios conectados.

Mientras tanto, la ciberosidad evoluciona. Hoy, los ciberdelincuentes usan inteligencia artificial para automatizar las invasiones , explorar infracciones antes de que se documenten y ejecuten campañas de ingeniería social cada vez más convincentes.

En este escenario, confiar solo en medidas básicas, como antivirus o firewalls aislados, es lo mismo que bloquear la puerta principal y dejar la ventana abierta.

SkyOne ha desarrollado de ciberseguridad para empresas que no pueden correr este riesgo. Nuestra cartera va más allá de la detección de amenazas: entregamos una estructura completa de defensa cibernética lista para actuar , con:

- Respuesta de incidente estructurada

- Monitoreo continuo con

- Detección de anomalías con AI y UBA

- Phishing real y simulaciones de educación continua

- Protección de la nube a los puntos finales

- Controles de identidad y acceso robusto

¿Su empresa está realmente protegida contra lo que viene? Programe una conversación con nuestro equipo y descubra cómo anticipar el próximo ataque del hacker antes de que suceda.

Autor

-

Raquel es director de marketing con 15 años de experiencia en empresas B2B de alto crecimiento. Funciona en el desarrollo de estrategias integradas de generación de demanda, ABM, contenido y posicionamiento de marca, con enfoque de expansión y aceleración de resultados. A lo largo de su carrera, los equipos liderados, los lanzamientos aumentados y apoyaron la entrada en nuevos mercados. Él cree que el marketing va mucho más allá de los números, se trata de conectar a las personas, resolver problemas y acelerar historias de éxito.