O termo ataque hacker se refere a tentativas maliciosas de comprometer sistemas digitais, roubar dados, interromper operações ou obter ganhos financeiros ilícitos. Com a crescente digitalização dos negócios, esses ataques se tornaram mais frequentes, sofisticados e devastadores.

Nos últimos meses, três incidentes colocaram esse tema em destaque:

- Invasão à C&M Software, empresa ligada ao sistema PIX, com um desvio de mais de R$ 500 milhões;

- Vazamento de 1,3 TB de dados da Dell, comprometendo registros de clientes e documentos internos;

- Exploração de vulnerabilidades em servidores SharePoint da Microsoft, impactando centenas de empresas.

Esses casos reforçam uma dura realidade: nenhuma empresa está imune, nem mesmo gigantes da tecnologia.

Principais tipos de ataque hacker

Entender os diferentes tipos de ataques é o primeiro passo para se proteger:

1. Phishing

- Golpes disfarçados de e-mails, mensagens ou sites legítimos, que visam enganar usuários para roubar senhas e dados pessoais.

- Muito comum em fraudes bancárias e invasões corporativas.

2. Ransomware

- Criminosos sequestram os dados e exigem resgate em criptomoedas.

- Exemplo recente: o grupo ThreatSec alegou autoria do vazamento na Dell, embora a natureza exata ainda esteja sob investigação.

Leia também: “Manual de sobrevivência ao ransomware: como agir antes, durante e depois de um ataque?”

3. Ataques de engenharia social

- Envolvem manipulação psicológica de pessoas para obter acesso privilegiado.

- Foi a técnica usada no caso da C&M Software (com a cooperação de um “insider”).

4. Exploração de vulnerabilidades

- Invasores exploram falhas conhecidas (ou não) em sistemas e softwares desatualizados ou mal configurados, como no caso da Microsoft onde servidores Sharepoint desatualizados foram o ponto de entrada.

5. Ataques internos (insiders)

- Funcionários ou ex-funcionários que vendem acessos ou colaboram intencionalmente com criminosos.

Por que os ataques hackers estão aumentando?

Diversos fatores explicam o crescimento desses crimes digitais:

| Fator | Descrição |

| Digitalização acelerada | Empresas migraram para o digital sem investir proporcionalmente em segurança |

| Dados mais valiosos | Informações pessoais, corporativas e bancárias são altamente lucrativas |

| Insiders (Ameaças internas) | Ameaças internas têm crescido e exigem atenção especial |

| Falta de cultura de cibersegurança | Treinamentos e processos são negligenciados. Falhas humanas ainda são o elo mais fraco |

| Uso de IA por criminosos | Hackers agora usam inteligência artificial para automatizar ataques |

Ataque hacker à Dell: o que aconteceu?

Segundo o artigo da TecMundo, a Dell sofreu um ataque de ransomware em junho de 2025 que resultou no vazamento de 1,3 terabytes de dados. Entre os arquivos expostos estavam informações de clientes, documentos internos e registros de compra.

O ataque foi conduzido por um grupo hacker chamado ThreatSec, que explorou uma falha em um servidor de suporte da empresa. O incidente gerou impacto direto na reputação da marca e chamou atenção para a importância da proteção de ambientes expostos e monitoramento constante de ativos digitais.

Falha de segurança da Microsoft expõe SharePoint

De acordo com o InfoMoney, quase ao mesmo tempo, a Microsoft foi alvo de um ataque hacker que explorou falhas em servidores SharePoint, impactando empresas que utilizavam versões desatualizadas da plataforma.

A vulnerabilidade permitiu o acesso não autorizado a servidores corporativos de clientes, gerando preocupação global sobre a falta de atualização e monitoramento em aplicações críticas. O caso reforça a importância de manter ambientes seguros, atualizados e bem configurados.

O ataque à C&M Software e o risco da cadeia de fornecimento

Em uma matéria da Exame, o ataque hacker à C&M Software, fornecedora conectada ao ecossistema do PIX, foi descrito como um dos maiores golpes já registrados no país. Um insider vendeu credenciais e facilitou o roubo de cerca de R$ 1 bilhão em contas-reserva do Banco Central, sendo que aproximadamente metade desse valor pertencia a uma única instituição.

O caso evidenciou falhas graves em autenticação, engenharia social e ausência de monitoramento contínuo. Acima de tudo, mostrou que não basta proteger a própria empresa, é preciso blindar também a cadeia de parceiros e fornecedores.

Esse tipo de crime, conhecido como ataque à cadeia de suprimentos (supply-chain attack), vem crescendo justamente por explorar terceiros como porta de entrada para ambientes críticos.

Como prevenir um ataque hacker na sua empresa

Aqui estão cinco pilares estratégicos para reduzir o risco de invasões:

1. Implemente autenticação multifator (MFA)

- Mesmo que a senha seja roubada, o acesso é bloqueado com essa camada adicional.

- A Skyone oferece integração com sistemas robustos de identidade e gestão centralizada de acessos.

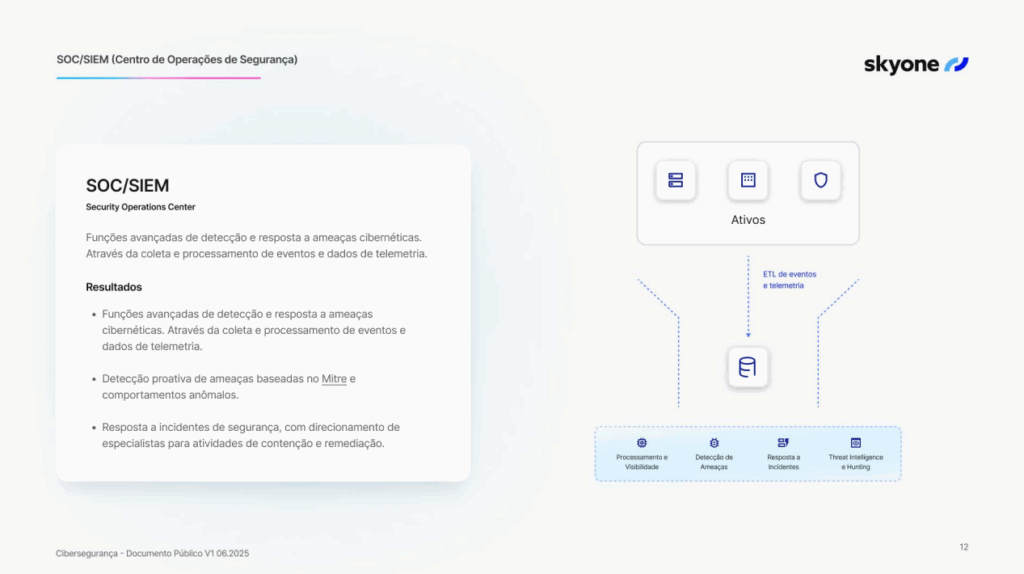

2. Monitore 24/7 com um SOC

- O Security Operations Center (SOC) detecta e responde a ameaças em tempo real, com análise proativa e dashboards de visibilidade.

- Com o SOC da Skyone, as empresas têm acesso a uma equipe de especialistas que atuam continuamente para reduzir riscos operacionais.

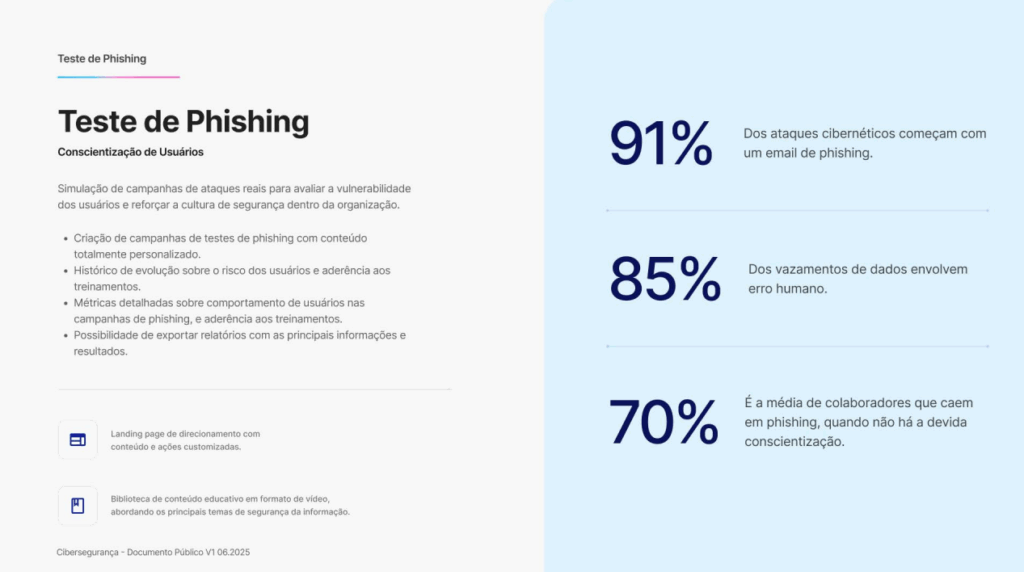

3. Realize simulações de phishing

- Treinamentos e testes controlados ajudam a fortalecer a conscientização dos colaboradores.

- A Skyone conduz campanhas recorrentes de phishing, com relatórios detalhados e sugestões de melhoria por perfil de risco.

4. Use análise comportamental (UEBA)

- Tecnologia de “User and Entity Behavior Analytics” detectam comportamentos anômalos (fora do padrão), sinalizando riscos antes que eles se concretizem.

- A Skyone combina modelos de aprendizado de máquina (IA) com UEBA para identificar desvios de padrão em usuários, aplicações, acessos e sistemas.

5. Mantenha sistemas atualizados

- Aplicar correções de segurança é vital para fechar brechas exploráveis.

- Com serviços gerenciados, a Skyone garante atualizações contínuas e monitoramento dos ambientes em nuvem e on-premises, reduzindo a superfície de ataque.

Checklist de segurança cibernética

Use esta lista para avaliar o nível de proteção da sua empresa:

- Todos os sistemas estão com patches e atualizações aplicadas?

- Há controle de identidade e MFA implementado em todos os acessos críticos?

- Existe monitoramento contínuo de ameaças por especialistas (SOC)?

- Os colaboradores passam por treinamentos frequentes e testes de phishing?

- Fornecedores e parceiros passam por avaliações de segurança?

- Há visibilidade centralizada dos riscos cibernéticos?

- A empresa conta com um plano de resposta a incidentes estruturada?

O que podemos aprender com esses ataques?

Os casos da Dell, Microsoft e C&M Software mostram que a prevenção é sempre mais barata que o prejuízo. Além disso:

- Segurança não é apenas tecnologia. É processo, cultura e parceria.

- Ter apenas um antivírus já não é suficiente.

- As empresas precisam estar preparadas antes do ataque hacker acontecer.

- Blindar o ecossistema de parceiros e fornecedores é tão importante quanto proteger a própria empresa.

- Investir em serviços gerenciados de cibersegurança é uma decisão estratégica, e não apenas um custo técnico.

Conclusão: ataque hacker é questão de “quando”, não “se”

Os ataques recentes à Dell, Microsoft e C&M Software escancararam uma verdade incômoda: não importa o porte da empresa, se ela é digital, ela é um alvo. E muitas vezes, o elo mais fraco não está na infraestrutura, mas nos acessos, nas pessoas e nos parceiros conectados.

Enquanto isso, os ciberataques evoluem. Hoje, cibercriminosos usam inteligência artificial para automatizar invasões, explorar brechas antes mesmo que sejam documentadas e executar campanhas de engenharia social cada vez mais convincentes.

Nesse cenário, confiar apenas em medidas básicas, como antivírus ou firewalls isolados, é o mesmo que trancar a porta da frente e deixar a janela aberta.

A Skyone desenvolveu soluções em cibersegurança para empresas que não podem correr esse risco. Nosso portfólio vai além da detecção de ameaças: entregamos uma estrutura completa de defesa cibernética pronta para agir, com:

- Resposta a incidentes estruturada

- Monitoramento contínuo com SOC

- Detecção de anomalias com IA e UEBA

- Simulações reais de phishing e educação contínua

- Proteção desde a nuvem até os endpoints

- Controles robustos de identidade e acesso

Sua empresa está realmente protegida contra o que está por vir? Agende uma conversa com nosso time e descubra como antecipar o próximo ataque hacker, antes que ele aconteça.